Медовый Honeyd

Honeyd — интересный открытый продукт для организации т.н. honeypot — ловушки изображающей работу различных сервисов на сервере.

- —

- 02 декабря 2011, 17:54

- комментировать

Учебно-научный центр информационной безопасности :)

Есть такая контора — «учебно-научный центр информационной безопасности». Регулярно пишут письма про закон по защите личных данных и прочее, предлагая свои услуги:

Вот что предлагают:

www.tatcib.ru/stoimost_rabot.html

Смотрим исходный код страницы:

Ага, сайт работает на Joomla.

Админка не убрана:

( Читать дальше )

Центр информационной безопасности предлагает сотрудничество в рамкам приведения работ по защите персональных данных, разработке организационно-распорядительной документации и проведению информационных систем персональных данных в соответствии с требованиями законодательства для организации любых форм собственности и вида деятельности в нужный срок с минимальными вложениями.

Вот что предлагают:

www.tatcib.ru/stoimost_rabot.html

Смотрим исходный код страницы:

Ага, сайт работает на Joomla.

Админка не убрана:

( Читать дальше )

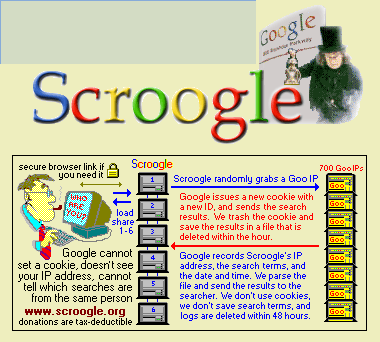

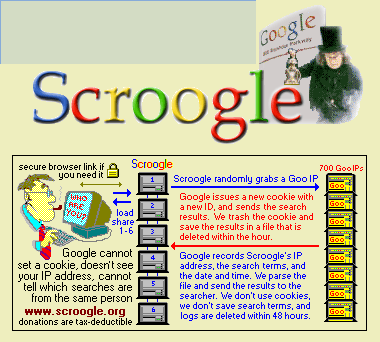

Scroogle: анонимный поиск в Google

Scroogle не дает Google установить cookie и получить ваш IP, чтобы сопоставить поисковые запросы с вашей персоной.

- —

- 30 октября 2011, 18:58

- комментировать

Беспарольный вход в GDM

Иногда требуется организовать работу пользователей так, чтобы они могли попасть в знакомое окружение не вводя пароль. Например, в компьютерном классе идут занятия по программированию. Пользователи вводят в качестве логина, например, слово prog и попадают в свою настроенную среду. Затем в том же классе — занятия бухгалтеров, они вводят логин buch и видят совсем другое окружение. Очевидно, что в связи с большой текучкой пользователей пароли только усложнят ситуацию. Безопасность нужно обеспечивать другими способами.

Для решения этой задачи существуют специальные pam-модули, но, оказывается, всё гораздо проще. GDM (экран для графического входа в систему) пропускает без пароля всех пользователей, в отношении которых была выполнена команда:

Для решения этой задачи существуют специальные pam-модули, но, оказывается, всё гораздо проще. GDM (экран для графического входа в систему) пропускает без пароля всех пользователей, в отношении которых была выполнена команда:

passwd -d <username>

Взломано 20 тысяч русскоязычных сайтов

Я так полагаю, для загрузки контента использовались коммерческие ftp-клиенты с "кряками"...

- —

- 01 сентября 2011, 09:34

- www.nr2.ru/rus/346281.html

- 6

50 Days of Lulz

Сегодня в сеть были выложены результаты 50 дневной операции 50 Days of Lulz

хакерской группы LulzSec, направленной против корпораций и правительств.

Торрент с логинами, паролями и прочей краденной внутренней информацией:

thepiratebay.org/torrent/6495523/50_Days_of_Lulz

Все релизы группы:

lulzsecurity.com/releases/

- 0

- 26 июня 2011, 09:09

- 19

Удаляем все файлы с жестких дисков с помощью DBAN

DBAN — загрузочный live cd на базе linux, позволяющий надежно удалить данные с жестких дисков.

- +1

- 16 июня 2011, 19:47

- комментировать

Аноним выставил на посмешище HBGary

HBGary — фирма, занимающаяся информационной безопасностью, участвовавшая в действиях против WikiLeaks, чем навлекла гнев Анонимуса (сообщество анонимных пользователей, коллективный разум).

Самое поразительное, что хакеры получили доступ к внутренним серверам компании воспользовавшись низким уровнем защищенности их публичного web-сайта. Затем в свободный доступ была выложена переписка работников компании. Также, как оказалось, компания занимается разработкой троянов, руткитов и т.д.

Статья (на английском языке) рекомендуется к прочтению.

Самое поразительное, что хакеры получили доступ к внутренним серверам компании воспользовавшись низким уровнем защищенности их публичного web-сайта. Затем в свободный доступ была выложена переписка работников компании. Также, как оказалось, компания занимается разработкой троянов, руткитов и т.д.

Статья (на английском языке) рекомендуется к прочтению.

- +4

- 14 мая 2011, 09:36

- 3

Несекурный GNU/Linux в лице Debian/Ubuntu и прочих

Кто-нибудь знает почему в /etc/adduser.conf по умолчанию параметр DIR_MODE=0755, а не 0700 или 0711 например?

А то получается любой пользователь может подсматривать файлы другого пользователя. Не секурно, товарищи! В Альте том же в этом плане секурно все.

А то получается любой пользователь может подсматривать файлы другого пользователя. Не секурно, товарищи! В Альте том же в этом плане секурно все.

- +4

- 27 апреля 2010, 19:27

- 9

sshguard: защита ssh от подбора пароля

Отличная заметка по настройке sshguard:

p-n-z-8-8.livejournal.com/54787.html

От себя добавлю, что в /etc/rc.local я бы добавил и настройку iptables, при этом прикрывал бы для IP атакующего и другие cервисы, например, FTP:

p-n-z-8-8.livejournal.com/54787.html

От себя добавлю, что в /etc/rc.local я бы добавил и настройку iptables, при этом прикрывал бы для IP атакующего и другие cервисы, например, FTP:

iptables -A INPUT -p tcp --dport 1222 -j sshguard

iptables -A INPUT -p tcp --dport 21 -j sshguard

tail -n0 -F /var/log/auth.log | sshguard -a 2 -p 43200 &- +6

- 12 апреля 2010, 23:37

- комментировать