parsebin.com просмотр публично загруженных фотографий

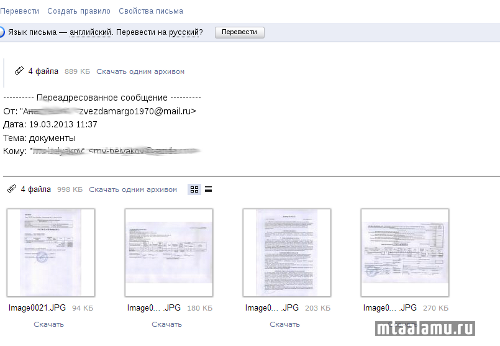

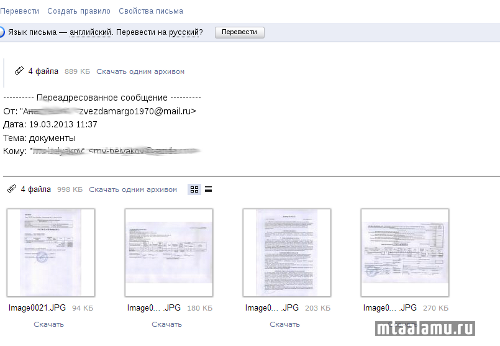

Никогда не передавайте частные фото и сканы документов посредством публичных файловых сервисов.

Это правило еще раз подтверждается сервисом parsebin.com, с помощью которого можно просмотреть загруженные фото с нескольких публичных сервисов:

При желании можно найти сканы паспортов и много чего прочего.

Это правило еще раз подтверждается сервисом parsebin.com, с помощью которого можно просмотреть загруженные фото с нескольких публичных сервисов:

При желании можно найти сканы паспортов и много чего прочего.

Осторожно: фальшивый Яндекс

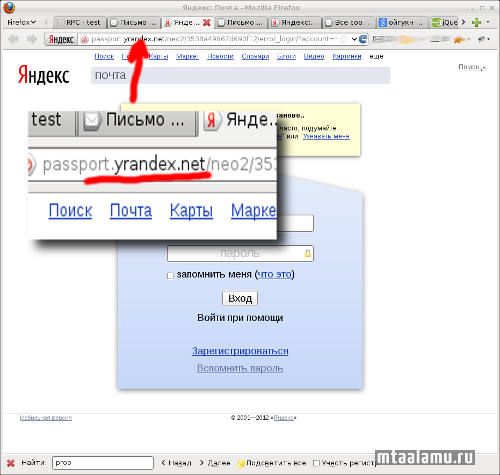

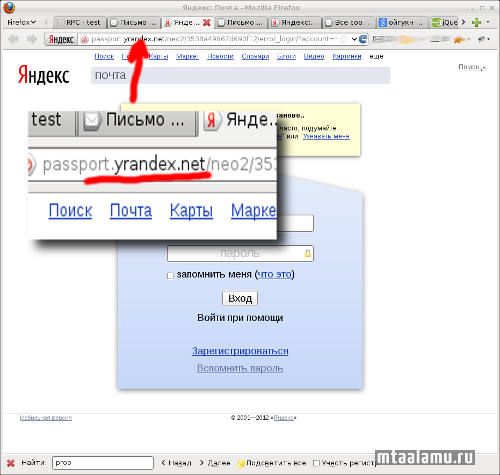

Продолжаются атаки на почтовые ящики, в число жертв которых я чуть было опять не попал: в очередной раз повелся на развод хакеров. Лишь в последний момент понял в чем дело и поменял пароль.

Ключевым звеном атаки является, как и прежде, социальная инженерия. Дело было так. Есть у нас сотрудница, по имени, допустим, Алиса. Она сейчас в командировке, это важно. Утром мы с ней обменялись парой служебных писем. Через 20-30 минут после того, как от нее пришло последнее письмо, мне в ящик падает еще одно, где отправителем снова значится Алиса. К письму приложены документы, судя по превью — командировочное удостоверение, какие-то счета и т.д.

Ну конечно, человек в другом городе, присылает какие-то документы, как не открыть. Щелкаем по превью, попадаем на страницу авторизации Яндекса.

А, перелогиниться, куки истекли? Святое дело. Только вот где же увеличенная картинка-документ? И что это за странный адрес в строке браузера? Да и Алиса-то, оказывается, не наша… Шухер! Срочно менять пароль!

На этот раз обошлось, но если бы хакеры были порасторопнее и первыми сменили пароль к моему ящику — пришлось бы с ним попрощаться. Да и не только с ним, а еще и с содержимым Яндекс-диска, заботливо собранной подборкой rss-подписок. А у меня это хозяйство, ни много ни мало, с 2001 года… Так что будьте бдительны.

Ключевым звеном атаки является, как и прежде, социальная инженерия. Дело было так. Есть у нас сотрудница, по имени, допустим, Алиса. Она сейчас в командировке, это важно. Утром мы с ней обменялись парой служебных писем. Через 20-30 минут после того, как от нее пришло последнее письмо, мне в ящик падает еще одно, где отправителем снова значится Алиса. К письму приложены документы, судя по превью — командировочное удостоверение, какие-то счета и т.д.

Ну конечно, человек в другом городе, присылает какие-то документы, как не открыть. Щелкаем по превью, попадаем на страницу авторизации Яндекса.

А, перелогиниться, куки истекли? Святое дело. Только вот где же увеличенная картинка-документ? И что это за странный адрес в строке браузера? Да и Алиса-то, оказывается, не наша… Шухер! Срочно менять пароль!

На этот раз обошлось, но если бы хакеры были порасторопнее и первыми сменили пароль к моему ящику — пришлось бы с ним попрощаться. Да и не только с ним, а еще и с содержимым Яндекс-диска, заботливо собранной подборкой rss-подписок. А у меня это хозяйство, ни много ни мало, с 2001 года… Так что будьте бдительны.

Удаляем информацию о координатах GPS из JPG файлов

Иногда нужно чтобы в JPEG файлах не осталось информации о том, где они ыли сделаны, т.е. не было GPS координат. Просмотреть дополнительную информацию о файле можно с помощь утилиты jhead. В ubuntu уже есть собранный пакет:

Пример информации о фото:

Убрать лишнее можно командой:

apt-get install jheadПример информации о фото:

jhead ФАЙЛ.JPGFile name: ФАЙЛ.JPG

File size: 1529011 bytes

File date: 2012:10:26 08:28:58

Camera make: Apple

Camera model: iPod touch

Date/Time: 2012:10:25 21:28:58

Resolution: 2592 x 1936

Flash used: No (auto)

Focal length: 3.3mm (35mm equivalent: 33mm)

Exposure time: 0.0008 s (1/1318 )

Aperture: f/2.4

ISO equiv.: 6400

Whitebalance: Auto

Metering Mode: pattern

Exposure: program (auto)

Убрать лишнее можно командой:

jhead -purejpg ФАЙЛ.JPGDNSCrypt - обход блокировки по домену

DNSCrypt — утилита для Windows и Mac, позволяющая использовать DNS сервер OpenDNS шифруя запросы и используя, например, 443й порт.

В случае если скажем провайдер блокирует какой-либо адрес по имени (а блокировать ip адреса они не будут, т.к. на одном ip адресе может быть куча сайтов) с помощью DNSCrypt можно обойти данное ограничение.

В случае если скажем провайдер блокирует какой-либо адрес по имени (а блокировать ip адреса они не будут, т.к. на одном ip адресе может быть куча сайтов) с помощью DNSCrypt можно обойти данное ограничение.

Насколько уникальные следы оставляет Ваш веб-браузер?

Как известно, помимо отслеживания cookie можно узнать много информации выдаваемой веб-браузером — списки шрифтов, временная зона, версия, операционная система.

Довольно наглядно демонстрирует это сервис panopticlick.eff.org:

Результат неутишителен — мои данные браузера уникальны из 2х миллионов проверенных:

Ну и академичная статья на тему:

https://panopticlick.eff.org/browser-uniqueness.pdf

Довольно наглядно демонстрирует это сервис panopticlick.eff.org:

Результат неутишителен — мои данные браузера уникальны из 2х миллионов проверенных:

Your browser fingerprint appears to be unique among the 2,205,246 tested so far.

Ну и академичная статья на тему:

https://panopticlick.eff.org/browser-uniqueness.pdf

Загрузить сертификат сервера из консоли

$ openssl s_client -connect www.example.com:443 > /tmp/example.com.certИсточник.

Unix way в лечении Windows-вирусов

Админю одну контору, где используется десятка с два виндовых машин. Проблем не знаю, т.к. на всех рабочих местах разрешено пользоваться компьютером только от непривилегированного пользователя. Вход в Интернет через прокси: «свистковый» 3G-доступ, да и тот включается лишь по необходимости. Пользовательские файлы хранятся на отдельном разделе жесткого диска, поэтому при восстановлении из резервной копии ничего не пропадает. Рабочий стол защищен от записи, чтобы пользовательские файлы почаще попадали именно в «Мои документы», а не были живописно разбросаны по всему файловому пространству. Антивирус (Avast с просроченной регистрацией) отключен за ненадобностью.

Всё это прекрасно работало много месяцев до недавнего времени. Но вот кто-то из обитателей головной машины (той самой, с которой раздается «свистковый» Интернет) умудрился подцепить вирус. И это с пониженными привилегиями и браузером Firefox (правда, устаревшей версии)! Как это случилось — уже, наверно, не узнать никогда, но факт есть факт: 3G-соединение не держится и минуты, скорость его — 2 Кб/с, содержимое диска C:\ скрыто и увидеть его не получается никакими «галочками». Да и вообще тормозит компьютер страшно.

Закончив сеанс обычного пользователя, вошел в систему под админской учетной записью. Странно, но здесь всё нормально: диск C:\ виден (правда, на нем папка с хитрым крокозябристым названием), модем работает… Получается, вирус заразил только одного пользователя, на большее силенок не хватило. Ну так и лечение сразу напрашивается! Создал нового непривилегированного юзверя, направил его папку «Мои документы» на ту, что принадлежала зараженному, вошел под новой учеткой — нет признаков заражения. Осталось только сизхронизировать Firefox с настройками прежнего пользователя через стандартный механизм (доступ в Интернет-то ожил). Браузер, конечно же, тоже обновил.

Ну и, конечно, скачал свежую версию Avast, прогнал им машину. Оказалось, что да, поселилась у нас дрянь под названием Url:Mal (aka Mayachok), о лечении которой в Сети написано очень мутно. А я и без чужих подсказок обошелся: Linux — он приучает видеть корень проблемы, а не шаманить галочками и кнопочками.

Люди, не работайте с админскими правами и будет вам счастье .

.

Всё это прекрасно работало много месяцев до недавнего времени. Но вот кто-то из обитателей головной машины (той самой, с которой раздается «свистковый» Интернет) умудрился подцепить вирус. И это с пониженными привилегиями и браузером Firefox (правда, устаревшей версии)! Как это случилось — уже, наверно, не узнать никогда, но факт есть факт: 3G-соединение не держится и минуты, скорость его — 2 Кб/с, содержимое диска C:\ скрыто и увидеть его не получается никакими «галочками». Да и вообще тормозит компьютер страшно.

Закончив сеанс обычного пользователя, вошел в систему под админской учетной записью. Странно, но здесь всё нормально: диск C:\ виден (правда, на нем папка с хитрым крокозябристым названием), модем работает… Получается, вирус заразил только одного пользователя, на большее силенок не хватило. Ну так и лечение сразу напрашивается! Создал нового непривилегированного юзверя, направил его папку «Мои документы» на ту, что принадлежала зараженному, вошел под новой учеткой — нет признаков заражения. Осталось только сизхронизировать Firefox с настройками прежнего пользователя через стандартный механизм (доступ в Интернет-то ожил). Браузер, конечно же, тоже обновил.

Ну и, конечно, скачал свежую версию Avast, прогнал им машину. Оказалось, что да, поселилась у нас дрянь под названием Url:Mal (aka Mayachok), о лечении которой в Сети написано очень мутно. А я и без чужих подсказок обошелся: Linux — он приучает видеть корень проблемы, а не шаманить галочками и кнопочками.

Люди, не работайте с админскими правами и будет вам счастье

.

.

Генератор надежных прикольных паролей

Консольную утилиту для генерации интересных паролей можно загрузить здесь. Гласные и согласные буквы в комбинациях чередуются так, что хотя бы часть слова можно запомнить без труда. Оставшиеся знаки запоминаются, конечно, с некоторым трудом, но это лучше как вариантов типа qwerty123, так и «абсолютно неломаемых» комбинаций типа 5[UPG6%h36E4*/0.

Например, из вышеприведенных вариантов мне понравился UaZ7moo?. Так и представляется УАЗик, который тянут по беспролазной сельской грязи семь коровёнок.

$ pwgen -Bnyc

ho&a4Eiv Se/oz9th iex3Aij# Joh`t7Ii eeN\ae7e Euc3Opi! ahm9Xee- haeF#io7

Zaef%ei4 Er>oi7oa Aef9eif% hoo&Na3O ahV'o4Eo Jo3aiY.u phi9Uh\i Chu[ov4k

ia?Ng3mi Ahm{u9sa Ohshu;f9 os7AJ$iy phu'uTh7 Pee4iqu^ eiw9Wi}e soo{m3Ag

ahH=oe3u Te;ye>h3 de3fu~Xa sei4Xe=a ahV3jai& aeXo3ui- Eiz[ai4a Ohch?a3y

iz9oSh)e Aiw\ii3c ia*tu4Th yaeg4Yi{ Ya4aed"i Vai7dee| Ietho\o7 ewae>Y9a

Eax4mei! oN4Kok,u Oth4eo)v eiJ3AiP} Euye"sh3 Vau^th7i sa3ieZ$u Xi3giG:i

Eu7Aiv-i Iegh7nu< oa`w3Kie boh4ieC\ oBiey!a9 ux!ud4Uu ie"ma3Ax Aigh%e4A

Xoo3aeg! oK9ooc-u zei4Fo<t Au3phee! Joo)ch4p ieFu\e3i ie3eGh}u Choo?w7G

oow3eiM< ahJ>u4ei fod3Ash& oe9Ha$y( ooz-ee9V sha`sh9U aiF`ai7c me^er7Ce

Ohk3Aic{ ahT~ah9p toh\C9iK ij3eeD!a eR7Ahb#o Xa3ung\a ahWoo%n3 Yah'Sh4d

Uj/o4ahz Sho}igh9 UaZ7moo? ooz9Bau{ ohP9Ya\z we4Boo<m mai`K3ch uJ|oy9io

iu.W7voo EeW>e3oh ii+ph3Ei Ooh*i7ce tie-N4Gu ash#eiK4 noo:f3Ua heKe%ed9

Zie3aig& aedae%N3 mu4Eh_oS aj7Ze^gh aa-g3eiJ oow3Moh& phu(w9eW sa+ot7Ru

gieW:ah3 zie(Qu7o aij+eeH9 [email protected] OhFe.z3E gep4Eiv* Gah[h4Oo xahBa/f4

[email protected] au=F>i3o [email protected] [email protected] OH4eiph> ye_Tei4d moh[D3zi we4nieR$

ahG3eig) AiZ>oh4z rai^Ghu3 ahH?ei9a Cho.a7oh aiS<ei9z Xo)i&gh9 the]sh7I

aimi,W7g shie#N3i oox?i4Ri ya7ohWu" Mu]Sh3ah EeKo9ez) eit;o4Ae Ahb3wie?

ush7Fae| aNah9nu& ga'o7Pho IY7Aet\o Yee[wo9K Ohh:ah7e Ur3ohsh, Boh<g7iv

Например, из вышеприведенных вариантов мне понравился UaZ7moo?. Так и представляется УАЗик, который тянут по беспролазной сельской грязи семь коровёнок.

DNS-changer: новая компьютерная зараза

Русско-эстонская группа хакеров терроризирует Европу новым вирусом.

Подробности.

DNSChanger- небольшая по объему программа, подменяющая адреса настоящих DNS-серверов фальшивыми. В результате, набрав адрес iTunesStore, пользователь попадает на пиратскую страничку, которая предлагает купить компьютерные программы. Вместо сайта немецкого провайдера Telekom- на фальшивую страничку на сервере в Румынии. Вместо официального баннера с рекламой всемирно известной фирмы кредитных карт появляется реклама порносайта…

Только на продаже услуг по повышению числа посещений сайта и на фальшивой рекламе преступники, по данным ФБР США, заработали более 14 миллионов долларов. Есть подозрение, что DNSChanger использовался и для кражи паролей пользователей в социальных сетях, в частности, на портале «В контакте».

Подробности.

На каждую хитрую прогу есть патч с винтом

Когда некоторые недалекие люди узнают, что их собеседник занимается информационными технологиями, один из первых вопросов: «А банк-то по Интернету взломать можешь?» Специально для них:

Источник.

В Екатеринбурге сотрудники полиции раскрыли крупное хищение денежных средств в банке. Программист «обчистил» кредитное учреждение на 11 миллионов 550 тысяч рублей.

Как сообщили сегодня «Новому Региону» в пресс-службе ГУ МВД РФ по Свердловской области, некоторое время назад в правоохранительные органы обратились сотрудники отдела безопасности екатеринбургского филиала одного из крупных коммерческих банков (его название в интересах следствия не раскрывается). Они рассказали, что обнаружили пропажу со счетов учреждения 11,5 миллионов рублей. К расследованию обстоятельств пропажи денежных средств подключился отдел «К» областного полицейского главка и вскоре злоумышленники были задержаны.

Главным организатором аферы оказался один из теперь уже бывших сотрудников банка – молодой человек, возглавлявший отдел компьютерного сопровождения и информационной безопасности. Пользуясь своим служебным положением и возможностью свободного доступа к внутренней банковской информации, он осуществил быстрый перевод денег по системе «Миг», получателями которых стали его сообщники – два жителя Екатеринбурга.

По факту крупной кражи возбудили уголовное дело по пункту «б» части 4 статьи 158 УК РФ, а также по статье 272 УК РФ («Неправомерный доступ к компьютерной информации»). Экс-банковский компьютерщик до суда отпущен под залог в полмиллиона рублей. Расследование продолжается.

Источник.