Быстро перекинуть музыкальную коллекцию на смартфон

Для начала замечу, что под смартфоном в данном случае подразумевается устройство, работающее под управлением ОС Android.

Теперь о музыкальных коллекциях. Они большие, достигают в объемах сотен гигабайт и для хранения на смартфонах совсем не предназначены. И не потому, что не поместятся (объемы современных флешек весьма велики), а потому, что не нужно всё это носить с собой. В мобильном устройстве нужно не очень много самой отборной музыки.

Допустим, на компьютере вы коллекцию музыкальных файлов упорядочили. Как перенести ее часть на смартфон? Рыскать по списку каталогов и копировать некоторые на флешку? А если через некоторое время набор любимых песен радикально изменится — начинать этот утомительный процесс заново? Есть способ лучше.

На компьютере, содержащем большую коллекцию музыки, действительно создается каталог Избранное, но помещаются туда не копии любимых папочек, а символические ссылки на них. Сделать это можно, например, с помощью Midnight Commander'a, причем времени занимает гораздо меньше, чем копирование, да и удалять ссылки не так «жалко», как полноценные файлы.

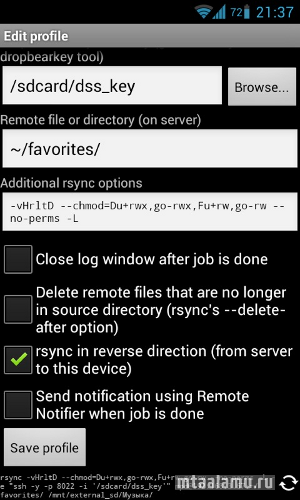

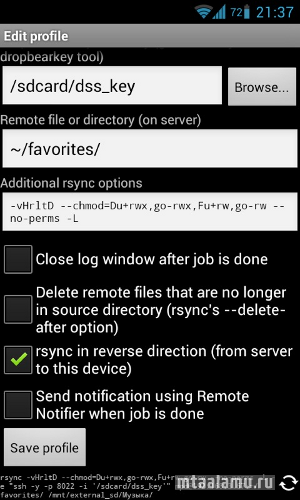

ТНа стороне телефона нужно установить приложение rsync. Хост, порт, ключ в настройках соединения настраиваются обычным образом. Добавить нужно лишь ключ -L (следовать по ссылкам) к строке параметров, да галочку «Копировать с сервера» (в смысле не на сервер) включить.

Всё, сохраняем настройки, запускаем процесс и через некоторое время выборка из полной коллекции на мобильном устройстве. Причем без всякой дрызготни с проводами и флешками.

На стороне сервера должен быть, конечно, запущен ssh-демон, но в наших кругах это само собой разумеется.

Теперь о музыкальных коллекциях. Они большие, достигают в объемах сотен гигабайт и для хранения на смартфонах совсем не предназначены. И не потому, что не поместятся (объемы современных флешек весьма велики), а потому, что не нужно всё это носить с собой. В мобильном устройстве нужно не очень много самой отборной музыки.

Допустим, на компьютере вы коллекцию музыкальных файлов упорядочили. Как перенести ее часть на смартфон? Рыскать по списку каталогов и копировать некоторые на флешку? А если через некоторое время набор любимых песен радикально изменится — начинать этот утомительный процесс заново? Есть способ лучше.

На компьютере, содержащем большую коллекцию музыки, действительно создается каталог Избранное, но помещаются туда не копии любимых папочек, а символические ссылки на них. Сделать это можно, например, с помощью Midnight Commander'a, причем времени занимает гораздо меньше, чем копирование, да и удалять ссылки не так «жалко», как полноценные файлы.

ТНа стороне телефона нужно установить приложение rsync. Хост, порт, ключ в настройках соединения настраиваются обычным образом. Добавить нужно лишь ключ -L (следовать по ссылкам) к строке параметров, да галочку «Копировать с сервера» (в смысле не на сервер) включить.

Всё, сохраняем настройки, запускаем процесс и через некоторое время выборка из полной коллекции на мобильном устройстве. Причем без всякой дрызготни с проводами и флешками.

На стороне сервера должен быть, конечно, запущен ssh-демон, но в наших кругах это само собой разумеется.

FreeBSD: блокируем bruteforce перебор паролей с помощью pam_af

Думаю любой, кто администрирует *nix сервера обращал внимание на множество ботов, пытающихся подобрать пароль к ssh. Достаточно взглянуть на auth.log:

Конечно, чтобы обезопасить себя необходимо прописать пользователей, которым разрешен доступ через ssh в /etc/ssh/sshd_config:

Кроме того, нам поможет pam модуль pam_af. Он отслеживает число неудачных попыток и блокирует доступ на заданное время, кроме того, можно прописать команды, которые будут выполняться при блокировании и при разблокировании. Это более естественный способ, чем парсить лог файл (как, например, в fail2ban).

Устанавливаем:

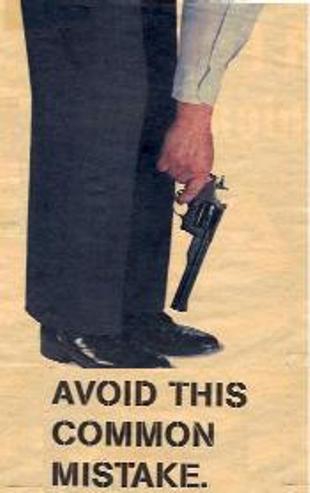

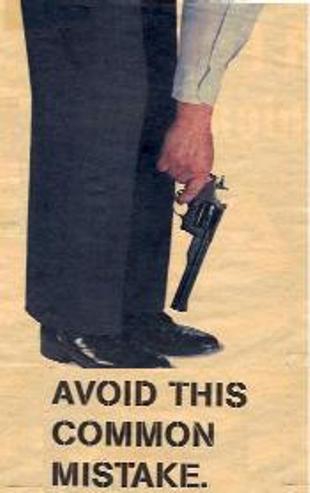

Главное перед тем как начать — будьте осторожны, не заблокируйте себе доступ! Чтобы заблокировать себе доступ достаточно ошибиться в настройке pam!

Редактируем настройки pam /etc/pam.d/sshd, добавив наш модуль в секцию auth сверху:

( Читать дальше )

Sep 5 16:25:56 sshd[10571]: Invalid user nagios from 196.46.242.38

Sep 5 16:28:07 sshd[10573]: Invalid user nagios from 196.46.242.38

Sep 5 16:30:15 sshd[10803]: Invalid user nagios from 196.46.242.38

Sep 5 16:32:24 sshd[10805]: Invalid user nagios from 196.46.242.38

Sep 5 16:34:40 sshd[10831]: Invalid user oracle from 196.46.242.38

Sep 5 16:36:53 sshd[11061]: Invalid user oracle from 196.46.242.38

Sep 5 16:39:12 sshd[11063]: Invalid user oracle from 196.46.242.38Конечно, чтобы обезопасить себя необходимо прописать пользователей, которым разрешен доступ через ssh в /etc/ssh/sshd_config:

AllowUsers user1Кроме того, нам поможет pam модуль pam_af. Он отслеживает число неудачных попыток и блокирует доступ на заданное время, кроме того, можно прописать команды, которые будут выполняться при блокировании и при разблокировании. Это более естественный способ, чем парсить лог файл (как, например, в fail2ban).

Устанавливаем:

pkg_add -r pam_afГлавное перед тем как начать — будьте осторожны, не заблокируйте себе доступ! Чтобы заблокировать себе доступ достаточно ошибиться в настройке pam!

Редактируем настройки pam /etc/pam.d/sshd, добавив наш модуль в секцию auth сверху:

( Читать дальше )

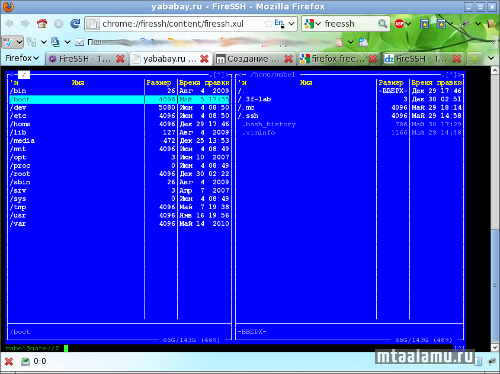

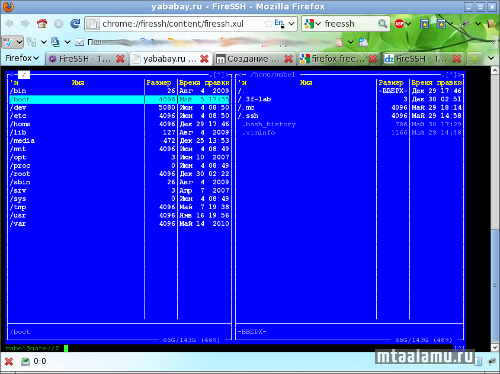

В консоль прямо из браузера

Большую часть времени на моем рабочем столе открыты 2 приложения: браузер и консоль. Мысли о том, что неплохо было бы их совместить нет-нет да и приходят в голову. Сделать это можно в разных формах: есть ssh-клиенты, встроенные в Java-апплет, Flash-приложение. Можно написать плагин для Firefox. Но зачем изобретать велосипед, если кто-то попрофессиональнее меня уже наверняка этим занимался? И действительно, есть ssh-расширение к браузеру — FreeSSH.

Разработка довольно свежая (релиз датирован нынешним апрелем, если не ошибаюсь). Написано расширение на JavaScript (+XUL). Из достоинств — поддерживает соединение по ключу, может хранить настройки на несколько соединений, которые удобно выбирать из списка. Адекватно реагирует на изменение размера экрана. Так что в экстремальном случае, когда нужно связаться по ssh с произвольного компьютера — неплохой выход из ситуации. А вот в основной повседневный инструмент превращать этот продукт рановато: скорость прорисовки экрана мала. Еще один существенный недостаток: расширение не имеет кнопки для вызова, нужно вводить в адресной строке браузера специальный URL: chrome://firessh/content/.

И все-таки затея перспективная. Может со временем и выльется в что-то такое, что позволит обходиться без GUI-терминалов.

Разработка довольно свежая (релиз датирован нынешним апрелем, если не ошибаюсь). Написано расширение на JavaScript (+XUL). Из достоинств — поддерживает соединение по ключу, может хранить настройки на несколько соединений, которые удобно выбирать из списка. Адекватно реагирует на изменение размера экрана. Так что в экстремальном случае, когда нужно связаться по ssh с произвольного компьютера — неплохой выход из ситуации. А вот в основной повседневный инструмент превращать этот продукт рановато: скорость прорисовки экрана мала. Еще один существенный недостаток: расширение не имеет кнопки для вызова, нужно вводить в адресной строке браузера специальный URL: chrome://firessh/content/.

И все-таки затея перспективная. Может со временем и выльется в что-то такое, что позволит обходиться без GUI-терминалов.

- +4

- 04 июня 2011, 13:42

- 9

Dropbear - минималистичный ssh сервер и клиент

Dropbear — ssh сервер и ssh клиент, который, например, может быть скомпилирован в 110 кб бинарник (статически слинкованным с uClibc на x86).

Основные особенности:

— X11 forwarding и authentication-agent forwarding для OpenSSH клиентов

— может работать с inetd или отдельно

— совместим с авторизацией с помощью публичных ключей OpenSSH ~/.ssh/authorized_keys

— сервер, клиент, генератор и конвертор ключей могут быть скомпилированы в 1 бинарник

Поддерживает платформы:

Linux (стандартные дистрибутивы или с использованием uClibc >=0.9.17, dietlibc, или в uClinux с использованием inetd), Mac OS X, FreeBSD, NetBSD and OpenBSD, Solaris и другие.

Основные особенности:

— X11 forwarding и authentication-agent forwarding для OpenSSH клиентов

— может работать с inetd или отдельно

— совместим с авторизацией с помощью публичных ключей OpenSSH ~/.ssh/authorized_keys

— сервер, клиент, генератор и конвертор ключей могут быть скомпилированы в 1 бинарник

Поддерживает платформы:

Linux (стандартные дистрибутивы или с использованием uClibc >=0.9.17, dietlibc, или в uClinux с использованием inetd), Mac OS X, FreeBSD, NetBSD and OpenBSD, Solaris и другие.

- 0

- 28 апреля 2011, 13:38

- 1

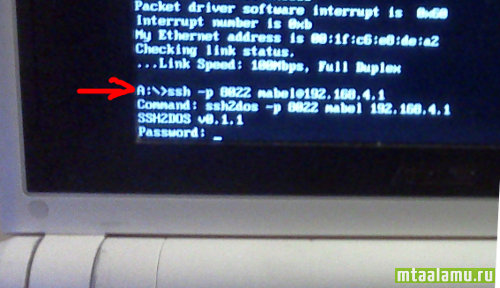

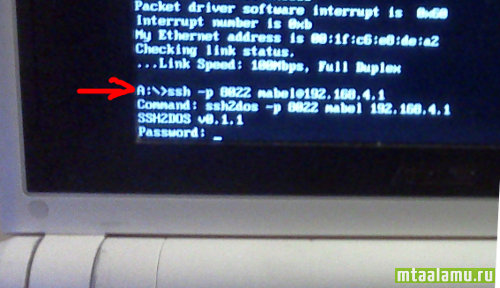

SSH под FreeDOS

Зачем соединяться с удаленным сервером из-под FreeDOS, если привык работать под Linux? Во-первых, одно другому не мешает, т.к. по SSH подключаешься-то, как правило, всё равно к *NIX-машине. Во-вторых, время загрузки DOS не превышает 5 секунд, что очень соблазнительно. Да и заморачиваться с корректным выключением не придется: можно с чистой совестью обесточивать компьютер по окончании работ. Однако чтобы настроить такое приятное сочетание нужно немножко потанцевать с бубном и напильником.

( Читать дальше )

( Читать дальше )

- +13

- 27 декабря 2010, 21:21

- 7

sshguard: защита ssh от подбора пароля

Отличная заметка по настройке sshguard:

p-n-z-8-8.livejournal.com/54787.html

От себя добавлю, что в /etc/rc.local я бы добавил и настройку iptables, при этом прикрывал бы для IP атакующего и другие cервисы, например, FTP:

p-n-z-8-8.livejournal.com/54787.html

От себя добавлю, что в /etc/rc.local я бы добавил и настройку iptables, при этом прикрывал бы для IP атакующего и другие cервисы, например, FTP:

iptables -A INPUT -p tcp --dport 1222 -j sshguard

iptables -A INPUT -p tcp --dport 21 -j sshguard

tail -n0 -F /var/log/auth.log | sshguard -a 2 -p 43200 &- +6

- 12 апреля 2010, 23:37

- комментировать

Влезли через гостевую учётную запись

Сегодня, примерно в 20-00 я заметил, что проццессор на ноуте уж сильно нагрузился. Полез в top, а там…

( Читать дальше )

( Читать дальше )

- +3

- 12 апреля 2010, 21:43

- 9