Xen Server 6.1 - создаем локальное хранилище.

Понадобилось мне обновить Xen Server с версии 6 до версии 6.1. К сожалению, сервер использовал программный raid по вот этому мануалу. Или из-за этого, или по другой причине, установщик Xen Server предлагал только чистую установку, что и было сделано.

После установки обнаружил что локального хранилища нет. Просто нет и все.

Создаем локальное хранилище сами, для этого нам нужен uuid хоста, смотрим его командой:

Пытаемся создать локальный storage на разделе /dev/sda3 с типом lvm и именем local:

На что получаем вот что:

Пытаемся создать физический том для lvm вручную:

И вот что видим:

Теперь причина ясна — остались старые воспоминания от предыдущей установки, использовавшей raid, соглашаемся на создание физического тома для lvm:

Ну и повторяем команду для создания локального хранилища — теперь будет работать.

После установки обнаружил что локального хранилища нет. Просто нет и все.

Создаем локальное хранилище сами, для этого нам нужен uuid хоста, смотрим его командой:

xe host-listuuid ( RO): 55f2b31c-194e-4399-b603-3f0000a78ba2

name-label ( RW): virtual2

name-description ( RW): Default install of XenServer

Пытаемся создать локальный storage на разделе /dev/sda3 с типом lvm и именем local:

xe sr-create host-uuid=55f2b31c-194e-4399-b603-3f0000a78ba2 content-type=user name-label="local" shared=false device-config: device=/dev/sda3 type=lvmНа что получаем вот что:

Error code: SR_BACKEND_FAILURE_55

Error parameters:, Logical Volume partition creation error [opterr=error is 5]

Пытаемся создать физический том для lvm вручную:

pvcreate /dev/sda3И вот что видим:

WARNING: software RAID md superblock detected on /dev/sda3. Wipe it? [y/n] y

Теперь причина ясна — остались старые воспоминания от предыдущей установки, использовавшей raid, соглашаемся на создание физического тома для lvm:

Wiping software RAID md superblock on /dev/sda3.

Physical volume "/dev/sda3" successfully created

Ну и повторяем команду для создания локального хранилища — теперь будет работать.

- —

- 03 декабря 2012, 20:23

- комментировать

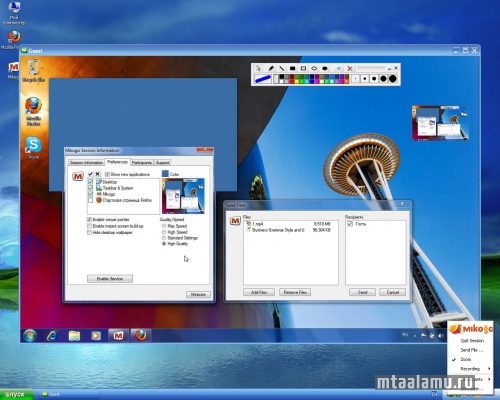

Mikogo - альтернатива TeamViewer'у

В последнее время тимвивер стал ну очень подозрительным — всюду ему мерещется коммерческое использование и сессия обрывается через 5 минут.

Нашел альтернативу — www.mikogo.com. Вобщем, рекомендую.

И естественно, есть версии для всех платформ.

Нашел альтернативу — www.mikogo.com. Вобщем, рекомендую.

И естественно, есть версии для всех платформ.

HAProxy: академичный http прокси и балансировщик нагрузки

HAProxy — проект с довольно долгой историей, заложенные принципы очень просты и эффективны. Ничего лишнего, все ради скорости.

Читаем очень доходчиво написанную документацию

Читаем очень доходчиво написанную документацию

FreeBSD: firewall для web сервера за 5 минут

В данном топике мы за 5 минут настроим firewall на FreeBSD. Так как в моем случае сервер работает на xen, никаких усложнений в плане защиты от ddos, syn флуда и прочего я расписывать не буду, т.к. внутри виртуальной машины это делать бессмысленно. По всем этим вещам рекомендую, например, данное руководство Wouter Coene The OpenBSD Packet Filter HOWTO, ну и разумеется FAQ.

Правим /etc/rc.conf:

Создаем/правим файл /etc/pf.conf:

Стартуем (кстати, если делаете это на удаленном сервере, ssh соединение будет разорвано после старта pf).

Вот такой минимализм. Работают только определенные TCP порты, ICMP отключен.

Также пример настроек для работы ftp сервера в пассивном режиме:

Правим /etc/rc.conf:

pf_enable="YES"Создаем/правим файл /etc/pf.conf:

# re0 - сетевой интерфейс

net_if1="re0"

# пропускаем все на локальном интерфейсе

set skip on lo

# список tcp портов, которые будут открыты со внешки

tcp_services = "{22, 80, 8080, 443}"

# блокируем все входящие соединения, но разрешаем исходящие

block in all

pass out all

# разрешаем доступ со внешки к вышеперечисленным портам

# ключевое слово quick означает, что после этого правила

# никакие другие правила к пакетам применяться не будут

pass in quick on $net_if1 inet proto tcp from any to $net_if1 port $tcp_servicesСтартуем (кстати, если делаете это на удаленном сервере, ssh соединение будет разорвано после старта pf).

/etc/rc.d/pf startВот такой минимализм. Работают только определенные TCP порты, ICMP отключен.

Также пример настроек для работы ftp сервера в пассивном режиме:

net_if1="re0"

set skip on lo

tcp_services = "{20, 21, 22, 1222, 80, 8080, 443, 6969, 5222, 5223, 9090, 9091}"

block in all

pass out all

pass in quick on $net_if1 inet proto tcp from any to $net_if1 port $tcp_services

pass in quick on $net_if1 inet proto tcp from any to $net_if1 port 49512 >< 65535FreeBSD: простая замена sendmail'у

Иногда функции sendmail бывают избыточными, особенно когда сервер должен только отправлять сообщения. В FreeBSD можно sendmail заменить на упрощенный ssmtp (кстати, TLS им поддерживается) и настроить его на отправку писем через аккаунт на Google Mail.

Устанавливаем ssmtp из портов:

Правим файл настроек /usr/local/etc/ssmtp/ssmtp.conf:

Т.е. письма будут приходить с ящика [email protected], при авторизации используется учетка [email protected] + пароль. На 587 порту работает TLS шифрование. Параметр root — адрес почты администратора, на который будут приходить сообщения системы.

Меняем стандартный sendmail на ssmtp:

Теперь отправим письмо, например, на [email protected], для этого запускаем команду:

… вводим текст сообщения, enter, точку и enter.

Сообщение будет отправлено, а мы также увидем подробные логи того, что происходит.

По мотивам вот этого.

Устанавливаем ssmtp из портов:

cd /usr/ports/mail/ssmtp/ && make install cleanПравим файл настроек /usr/local/etc/ssmtp/ssmtp.conf:

UseSTARTTLS=YES

[email protected]

mailhub=smtp.gmail.com:587

[email protected]

AuthPass=парольТ.е. письма будут приходить с ящика [email protected], при авторизации используется учетка [email protected] + пароль. На 587 порту работает TLS шифрование. Параметр root — адрес почты администратора, на который будут приходить сообщения системы.

Меняем стандартный sendmail на ssmtp:

mv /usr/sbin/sendmail /usr/sbin/sendmail.org

ln -s /usr/local/sbin/ssmtp /usr/sbin/sendmailТеперь отправим письмо, например, на [email protected], для этого запускаем команду:

mail -v -s "TestSubject" [email protected]… вводим текст сообщения, enter, точку и enter.

Сообщение будет отправлено, а мы также увидем подробные логи того, что происходит.

По мотивам вот этого.

HTTP снифер justniffer

justniffer — сниффер протокола HTTP (также поддерживаются JDBC, RTSP, SIP, SMTP, IMAP, POP, LDAP). Довольно полезная штука для отладки / анализа трафика на стороне сервера или на клиенте.

Для сборки понадобятся доп. библиотеки, в дебунтах:

После становки сотни мегабайт пакетов собираем justniffer как обычно.

Примеры использования:

Видны обращения моего браузера на sf.net

Можно подробнее рассмотреть http протокол:

Или создать свой вариант логов:

Например, по ссылке:

justniffer.sourceforge.net/justniffer-grab-http-traffic.html

можно найти скрипт-обертку на python, позволяющий перехватывать весь http траффик и сохранять страницы, изображения и прочее.

Для сборки понадобятся доп. библиотеки, в дебунтах:

apt-get install libboost-all-dev libnids-dev libpcap-devПосле становки сотни мегабайт пакетов собираем justniffer как обычно.

Примеры использования:

justniffer -i eth0192.168.1.1 - - [07/Sep/2011:23:45:01 +0400] "GET / HTTP/1.1" 304 0 "" "Mozilla/5.0 (X11; Linux i686) AppleWebKit/535.1 (KHTML, like Gecko) Chrome/13.0.782.220 Safari/535.1"

192.168.1.1 - - [07/Sep/2011:23:45:01 +0400] "GET /justniffer.css HTTP/1.1" 304 0 "http://justniffer.sourceforge.net/" "Mozilla/5.0 (X11; Linux i686) AppleWebKit/535.1 (KHTML, like Gecko) Chrome/13.0.782.220 Safari/535.1"Видны обращения моего браузера на sf.net

Можно подробнее рассмотреть http протокол:

justniffer -i eth0 -r -uGET /favicon.ico HTTP/1.1

Host: www.google.ru

Connection: keep-alive

Accept: */*

User-Agent: Mozilla/5.0 (X11; Linux i686) AppleWebKit/535.1 (KHTML, like Gecko) Chrome/13.0.782.220 Safari/535.1Или создать свой вариант логов:

justniffer -i eth0 -l " %request.timestamp %source.ip %dest.ip %request.header.host %request.url"09/07/11 23:47:07 192.168.1.1 2.19.147.172 a.fsdn.com /con/css/download.css?1315421798

09/07/11 23:47:06 192.168.1.1 216.34.181.60 sourceforge.net /projects/justniffer/files/justniffer/justniffer%200.5.9/justniffer_0.5.9.tar.gz/downloadНапример, по ссылке:

justniffer.sourceforge.net/justniffer-grab-http-traffic.html

можно найти скрипт-обертку на python, позволяющий перехватывать весь http траффик и сохранять страницы, изображения и прочее.

- —

- 07 сентября 2011, 23:58

- комментировать

Взломано 20 тысяч русскоязычных сайтов

Я так полагаю, для загрузки контента использовались коммерческие ftp-клиенты с "кряками"...

- —

- 01 сентября 2011, 09:34

- www.nr2.ru/rus/346281.html

- 6

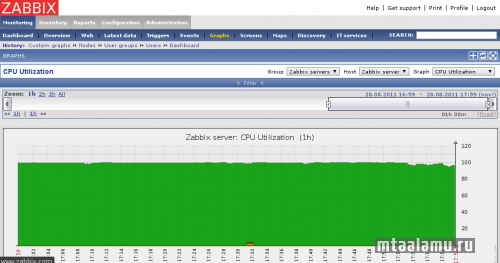

Zabbix: распределенный мониторинг на Debian 6

В данном топике я распишу как быстро поднять zabbix (и сервер и агент) на debian 6. В качестве web сервера я использую минималистичный lighttpd.

Устанавливаем mysql, lighttpd, php5-cgi и все необходимое для сборки:

( Читать дальше )

Устанавливаем mysql, lighttpd, php5-cgi и все необходимое для сборки:

( Читать дальше )

CloudFlare: облачный сервис для ускорения веб-сервера

CloudFlare — интересный облачный сервис, предлагающий почти даром (а большую часть функций вообще бесплатно) эффективное кэширование контента сайта благодаря инфраструктуре CDN, кроме того, в случае падения веб сервера, CloudFlare будет продолжать отдавать статические кешированные страницы. Множество функций нацелено на безопасность — защита email'ов от сбора, блокировка ip адресов и многое другое.

Установка очень простая. Прописываем наш домен:

( Читать дальше )

Установка очень простая. Прописываем наш домен:

( Читать дальше )

Эмуляторы роутеров

Работая в техподдержке одного малоизвестного столичного провайдера, осознал всю прелесть того что многие производители сетевого железа выкладывают в свободный доступ эмуляторы веб-интерфейсов.

Вот ссылки на эмуляторы, которые смог накопать:

D-link

TP-Link

TRENDNET

Zyxel

Cormain

Linksys раз

Linksys два

ASUS RT-N16(Других увы не нашел)

dd-wrt

ADSL модемы ZTE и некотрые другие

Ну и еще ссылки на не web-эмуляторы:

OpenWRT(quemu образ)

Cisco 7200(Xen образ)

Cisco(Python эмулятор)

UPD

NETGEAR

ASUS

Zyxel раз

Zyxel два

Zyxel три

Zyxel четыре

Zyxel(Kinnetic)

Может кто еще знает?

Вот ссылки на эмуляторы, которые смог накопать:

D-link

TP-Link

TRENDNET

Zyxel

Cormain

Linksys раз

Linksys два

ASUS RT-N16(Других увы не нашел)

dd-wrt

ADSL модемы ZTE и некотрые другие

Ну и еще ссылки на не web-эмуляторы:

OpenWRT(quemu образ)

Cisco 7200(Xen образ)

Cisco(Python эмулятор)

UPD

NETGEAR

ASUS

Zyxel раз

Zyxel два

Zyxel три

Zyxel четыре

Zyxel(Kinnetic)

Может кто еще знает?