Felix + старый добрый Telnet

На сайте felix.apache.org среди сопутствующих проектов есть Remote Shell. Если включить это бундле в состав запускаемых Felix'ом при старте, а сам старт прописать куда-нибудь в автозагрузку типа

то можно всегда достучаться по telnet'у до его оболочки. Это удобно, если девелоперам нужно дать доступ лишь к Felix'у, а всё остальное запретить. Естественно, telnet — небезопасная вешь, но с помошью ssl можно организовать зашифрованое соединение по ключам, которые раздать только доверенным лицам. По-моему, лучшего способа дистанционного управления Felix'ом и не придумаешь. Ведь иногда надо-то всего ввести команду типа

Зачем ради этого открывать браузер, любоваться на «кнопочки и пимпочки», да еще и логин/пароль вводить? Пароль заменит rsa-ключ, а сами обновляемые бундле не обязательно даже выкладывать на сервер: обновление может вестись и по http откуда-нибудь с удаленного хоста.

К тому же с точки зрения потребляемых ресурсов telnet куда экономичнее, чем веб-интерфейс.

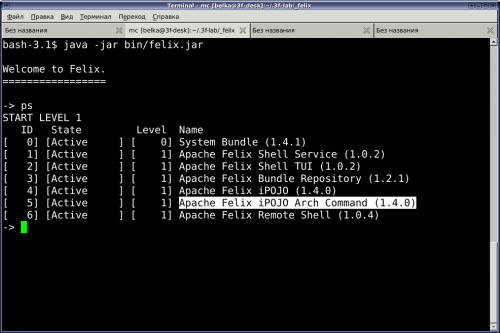

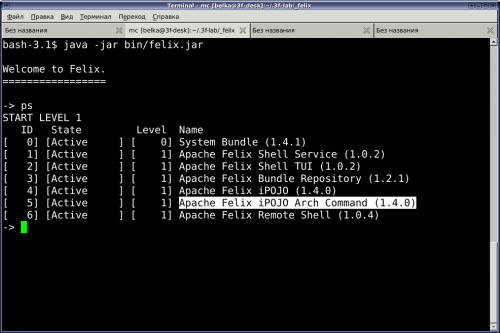

В заключение пара скриншотов.

1) Felix запущен. В списке бундле присутствует Remote Shell.

2) Подключаемся к Remote Shell с помощью telnet с локального хоста. Для других хостов порт 6666 нужно сделать недоступным, но организовать защищенное ssl-соединение на другом порту, пробрасываемое на 6666. Для пущей безопасности можно в настройках ограничить количество соединений к Remote Shell (см. ссылку выше).

su felix -c "cd /home/felix && java -jar bin/felix.jar"то можно всегда достучаться по telnet'у до его оболочки. Это удобно, если девелоперам нужно дать доступ лишь к Felix'у, а всё остальное запретить. Естественно, telnet — небезопасная вешь, но с помошью ssl можно организовать зашифрованое соединение по ключам, которые раздать только доверенным лицам. По-моему, лучшего способа дистанционного управления Felix'ом и не придумаешь. Ведь иногда надо-то всего ввести команду типа

update 6Зачем ради этого открывать браузер, любоваться на «кнопочки и пимпочки», да еще и логин/пароль вводить? Пароль заменит rsa-ключ, а сами обновляемые бундле не обязательно даже выкладывать на сервер: обновление может вестись и по http откуда-нибудь с удаленного хоста.

К тому же с точки зрения потребляемых ресурсов telnet куда экономичнее, чем веб-интерфейс.

В заключение пара скриншотов.

1) Felix запущен. В списке бундле присутствует Remote Shell.

2) Подключаемся к Remote Shell с помощью telnet с локального хоста. Для других хостов порт 6666 нужно сделать недоступным, но организовать защищенное ssl-соединение на другом порту, пробрасываемое на 6666. Для пущей безопасности можно в настройках ограничить количество соединений к Remote Shell (см. ссылку выше).

Комментарии (4)

RSS свернуть / развернутьSergei_T

Дано:

С удаленного хоста:

Задача: Используя порты 6666, 6667 нанести вред хосту mtaalamu.ru

yababay

а http запросы разруливаются nginx proxy

Sergei_T

yababay

Только зарегистрированные и авторизованные пользователи могут оставлять комментарии.